Services IT et solutions ICT pour entreprise au Luxembourg - DEEP

Inventons ensemble votre futur digital

DEEP, le partenaire Telecom & ICT de votre entreprise au Luxembourg et à l'international

Nos solutions ICT phares

Cloud public Azure

Nos experts vous accompagnent dans la migration de vos infrastructures vers le Cloud public Microsoft Azure.

Découvrir la solution

Cloud souverain

Le cloud luxembourgeois conforme aux lois et règlementations spécifiques.

Découvrir la solution

Cyber-résilience

Transformez vos challenges de cyber-résilience en avantage compétitif : anticiper, se protéger, détecter et être prêt à répondre aux crises est un enjeu-métier majeur pour toutes les entreprises.

Découvrir la solution

Data Intelligence

Facilitez l'analyse de vos données pour valoriser votre business.

Découvrir la solution

ConnectedOffice, l'offre TOUT-EN-UN :

Internet pro sécurisé + WiFi + Téléphonie sur IP + Sécurité + Réseaux + Télétravail + PC…

Grâce à cette offre modulaire, choisissez les produits dont vous avez réellement besoin. Concentrez-vous sur votre Business, gagnez en productivité et DEEP se charge du reste

ConnectedOffice c'est :

Une connexion haut débit sécurisé jusqu'à 1 Gbit/s, avec une protection avancée contre les cyberattaques.

Un WiFi performant et sécurisé, adapté aux collaborateurs, visiteurs et environnements professionnels.

Une solution fixe et mobile sur IP, avec CloudPBX with Cisco Webex pour une collaboration fluide.

Un accès distant sécurisé pour un télétravail optimisé.

COMMUNIQUE DE PRESSE

Cloud souverain : lancement officiel d'un partenariat stratégique entre DEEP et OVHcloud pour renforcer l'autonomie stratégique européenne.

Lire le communiqué de presse

Qui sommes-nous ?

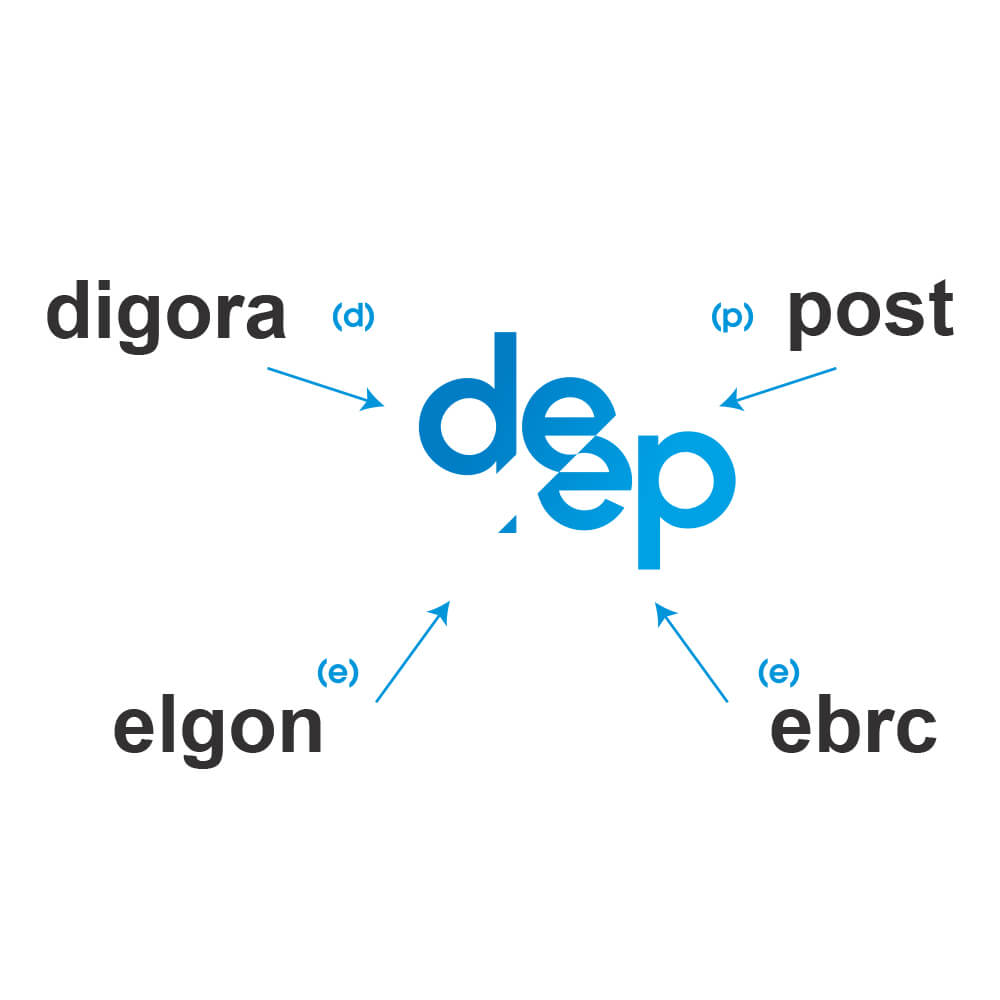

Avec DEEP (Digora, EBRC, Elgon, POST Telecom), accédez directement à l’ensemble des expertises utiles à la mise en œuvre, la gestion et la transformation de vos environnements numériques, pour innover et soutenir vos objectifs. Approfondissez votre maîtrise du numérique, explorez les opportunités qu’offre la technologie, pour repousser vos limites et vous permettre d’aller plus loin.

Petites & moyennes entreprises

Quelle que soit la taille de votre entreprise, bénéficiez de solutions informatiques et télécoms adaptées à votre profil et aux besoins de votre activité.

Banque & Assurance

Depuis le Luxembourg, place financière au rayonnement global, DEEP a développé une expertise unique dans la gestion des ressources informatiques et la transformation numérique des acteurs de la finance et de l’assurance.

Industrie, Commerce, Transport & Logistique

Les équipes de DEEP, à travers la gestion et la sécurisation de vos actifs numériques, vous aident à renforcer votre résilience. Nous vous accompagnons dans la valorisation de vos données, pour vous permettre d’envisager de nouvelles opportunités.

Institutions européennes & internationales

Luxembourg, capitale européenne, accueille de nombreuses institutions internationales et leurs systèmes d’information.

Santé

DEEP accompagne les acteurs du secteur dans leur transformation numérique ainsi que dans la gestion de leurs ressources informatiques, leur apportant des solutions sécurisées, avec des garanties fortes en matière de préservation des données de santé et de disponibilité des services.

Services & Utilities

Les équipes de DEEP, intégrant une large palette de compétences numériques, accompagnent les entreprises du secteur privé actives dans le domaine des services ou dans la distribution de l’électricité, du gaz ou de l’eau afin de leur permettre de se transformer et de gagner en efficacité.

Institutions publiques

DEEP garantit l'accès aux services numériques pour tous, à gagner en efficacité et à mieux répondre aux attentes des citoyens en mettant en œuvre des solutions innovantes, tout en assurant la préservation de la confidentialité des données.

Nos derniers articles

A travers ces articles, nos experts DEEP vous aident à trouver les solutions adaptées à vos besoins. Retrouvez chaque semaine les actualités et tendances du marché, des statistiques et conseils.

Nos prochains évènements

22 mai 2025

Nutanix .Next2025 Luxembourg

Discover Nutanix .Next2025 innovations in Luxembourg with DEEP!

Découvrir l’événementS'inscrire à la newsletter

Recevez chaque mois notre newsletter avec les tendances, conseils et nouveautés technologiques pour votre entreprise.

Vous avez des questions ?

Contactez-nous gratuitement au 8002 4000 ou au +352 2424 4000 depuis l'étranger de lundi à vendredi de 8h à 18h.