Anatomie einer Red-Team-Übung - Kapitel 1 - DEEP

Wichtiger Hinweis vorab: Die einzelnen Phasen sind nicht vollständig beschrieben und die hier angegebenen Informationen dienen der Veranschaulichung der Zusammenhänge und dem besseren Verständnis dieses Textes, wobei einige Details fehlen – wir bitten dies zu entschuldigen.

Wovon reden wir eigentlich? (oder: Einführung in Red Teaming)

Ein Red-Team-Einsatz lässt sich kurz als Simulation eines gezielten Angriffs unter realen Bedingungen beschreiben.

Als Bedrohungsakteur verwendet er einen gemischten Ansatz mit verschiedenen Facetten von Social Engineering, physischem Eindringen, Anwendungs-/Netzwerk-Penetrationstests, gezielten Phishing-Kampagnen usw., um bestimmte vordefinierte Ziele gleichzeitig zu erreichen.

Ziel ist es, reale Möglichkeiten aufzuzeigen, wie externe Angreifer alle Aspekte Ihres Unternehmens beeinträchtigen können, indem sie sich unbefugten (virtuellen und/oder physischen) Zugang zu Ihrer Infrastruktur verschaffen. Auf diese Weise können sie sensible Daten abgreifen, die zu Datenschutzverletzungen, einer vollständigen Kompromittierung des Systems/Netzwerks und mehr führen könnten.

Ein Red-Team-Einsatz ist eine Angriffssimulation, die von hochqualifizierten Experten in verschiedenen Bereichen mit den folgenden Zielen durchgeführt wird:

- Identifizierung möglicher Schwachstellen und der damit verbundenen Auswirkungen (physische Aspekte, Hardware, Software, Menschen, Politik usw.);

- Verhinderung eines Angriffs auf Ihr Unternehmen durch besseres Verständnis der Herangehensweise/des Szenarios, mit der/dem ein Angreifer diesen Angriff durchführen könnte;

- Eine realistische Vorstellung von der Risikoexposition Ihres Unternehmens;

- Bewertung der Möglichkeiten zur Reaktion auf Sicherheitsvorfälle und der vorhandenen Richtlinien, um Risiken effizient anzugehen;

- Überprüfung der bestehenden Prozesse in Bezug auf Krisenmanagement, Patch-Management, Wirksamkeit von Passwortrichtlinien (z. B. im Falle des Diebstahls von Zugangsdaten) usw.;

- Erstellung eines Abhilfekonzepts und rechtzeitige Beseitigung aller festgestellten Sicherheitslücken

- ... und der Schutz Ihres Unternehmens!

Dieser Ansatz unterscheidet sich von Penetrationstests insofern, als er nicht auf den Umfang, sondern auf „Flaggen“ ausgerichtet ist und sogenannte (zu erreichende) „Flaggen“ verwendet, die vor dem Test in einer Vorbesprechung festgelegt werden.

In Europa wurde von der EZB ein Rahmenwerk namens „TIBER-EU“ herausgegeben, das eine sehr nützliche und gut strukturierte Grundlage in Bezug auf Methodik, Erwartungen, Philosophie und die zu erbringenden Leistungen bietet.

Das TIBER-EU-Rahmenwerk wird im Folgenden beschrieben:

„Die TIBER-EU-Tests ahmen die Taktiken, Techniken und Verfahren realer Angreifer nach und basieren auf realitätsgetreuen Bedrohungsdaten.

Sie sind maßgeschneidert, um einen Angriff auf die kritischen Funktionen eines Unternehmens und die zugrundeliegenden Systeme, d. h. seine Mitarbeiter, Prozesse und Technologien, zu simulieren.

Das Ergebnis ist kein Bestehen oder Nichtbestehen, sondern der Test soll die Stärken und Schwächen der geprüften Einrichtung aufzeigen, damit sie einen höheren Grad an Cyberreife erreichen kann.“

Englischer Wortlaut: https://www.ecb.europa.eu/paym/cyber-resilience/tiber-eu/html/index.en.html

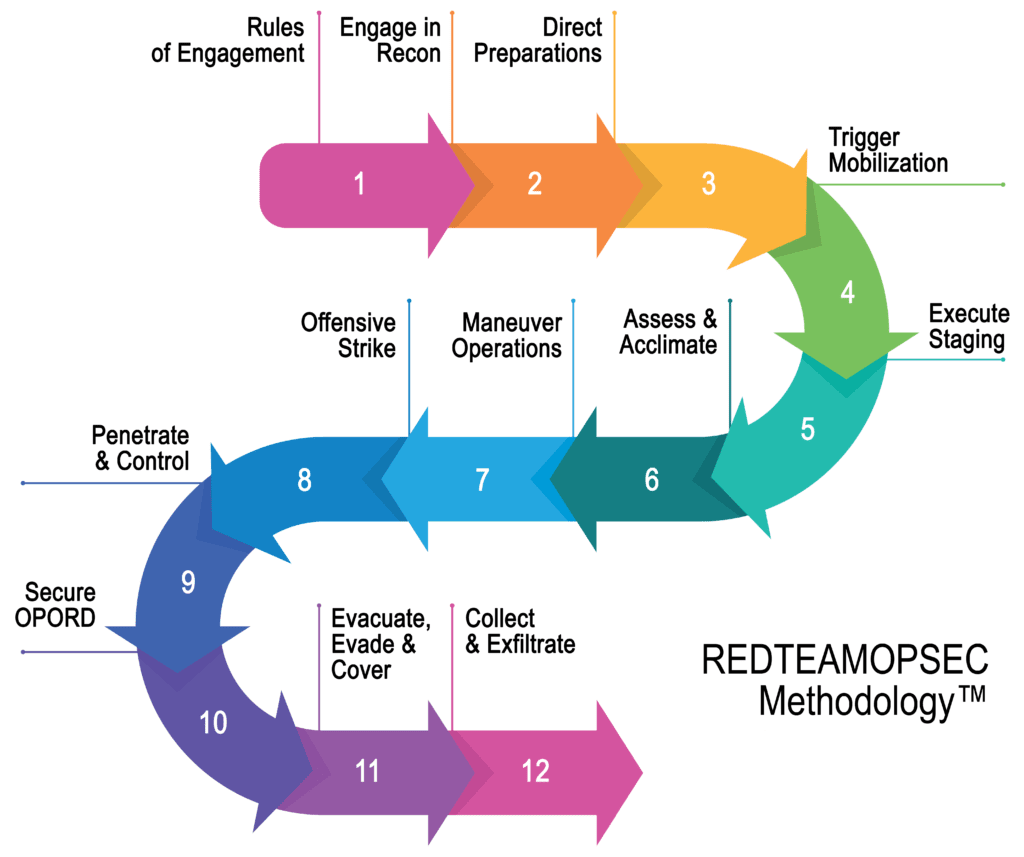

Zur Vertiefung des Wissens über anwendbare Methoden und Rahmenwerke sei außerdem auf das bekannte und sehr nützliche MITRE ATT&CK-Framework für alle IT-Aspekte oder die hervorragende RedTeamOPSEC-Methode für physische Intrusionstests verwiesen.

In Luxemburg regt die Finanzaufsichtsbehörde (CSSF) in ihrem Rundschreiben 20/750 (Kap. 3.4.6) Finanzunternehmen (wobei sich Red Teaming natürlich nicht nur für den Finanzsektor eignet) dazu an, zu diesem realistischen Modus überzugehen:

„Finanzinstitute können beispielsweise Lückenanalysen in Bezug auf Informationssicherheitsstandards, Compliance-Prüfungen, interne und externe Audits der Informationssysteme oder physische Sicherheitsüberprüfungen durchführen. Darüber hinaus sollte die Einrichtung bewährte Verfahren wie Quellcodeprüfungen, Schwachstellenbewertungen, Penetrationstests und Red-Team-Übungen in Betracht ziehen.“

Quelle : https://www.cssf.lu/wp-content/uploads/cssf20_750.pdf

Ablauf der Übung

Auf dieser Grundlage können wir die Hauptphasen der Red-Team-Übung wie folgt definieren – da wir uns auf den technischen Teil konzentrieren, haben wir die „Abschlussphase“ bewusst ausgelassen:

Überblick und Vorbereitungsphase (TIBER-EU 7)

In dieser Phase werden die Rollen und Aufgaben des „weißen Teams“ und des „roten Teams“ zur Vermeidung von Missverständnissen klar definiert, und es werden Kontaktdaten ausgetauscht, um eine reibungslose Kommunikation während des Einsatzes zu ermöglichen.

Die zweite Phase besteht darin, sowohl die Flaggen – die sich nicht auf den IT-Teil konzentrieren sollten – als auch die Einsatzregeln festzulegen, die in unserem Fall z. B. wie folgt definiert werden könnten:

Einsatzregeln

- Eine groß angelegte Phishing-Kampagne ist untersagt; der Test wird kontrolliert, aber realistisch durchgeführt;

- Social Engineering ist begrenzt zulässig:

- Social Engineering gegen die Mitarbeiter des Unternehmens, um z. B. als Wirtschaftsprüfer oder neuer Mitarbeiter direkten Zugang zum Netzwerk oder zu Daten zu erhalten, ist nicht erlaubt;

- Es ist untersagt, Menschen so zu manipulieren, dass sie die „Flagge“ direkt erhalten (z. B.: „Können Sie bitte diese Tür öffnen?“, um Zugang zu einem bestimmten Büro zu erhalten, das eine Flagge enthält);

- Allerdings ist Social Engineering für den Zugang zum Gebäude selbst natürlich erlaubt;

- Jede Flagge gilt als erreicht, wenn das Ziel ohne Entdeckung (physisch oder logisch) erreicht wird;

Zu erreichende Ziele (oder „Flaggen“):

- Flagge 1: IT-Sicherheitsziel

- Erhalt von Unternehmens-Administratorrechten im Unternehmensnetzwerk;

- Flagge 2: Geschäftsbezogenes Ziel

- Beschaffung und Herausfilterung einer strukturierten Kundenliste samt personenbezogenen Daten;

- Flagge 3: Vollständiges Szenario:

- Identifizierung der Mitglieder des Verwaltungsrats;

- Lokalisierung ihrer Büros;

- Betreten des Büros;

- Zugriff auf ein vertrauliches Dokument und/oder Herausfiltern der Daten;

- Flagge 4: Vollständiges Szenario

- Betreten des Hauptrechenzentrums;

- Betreten Sie den Bereich der Server-Racks;

- Ablegen eines böswillige Gerätes, um die Möglichkeit eines andauernden Angriffs zu demonstrieren, und Zugriff auf Daten innerhalb der Infrastruktur, ohne entdeckt zu werden.

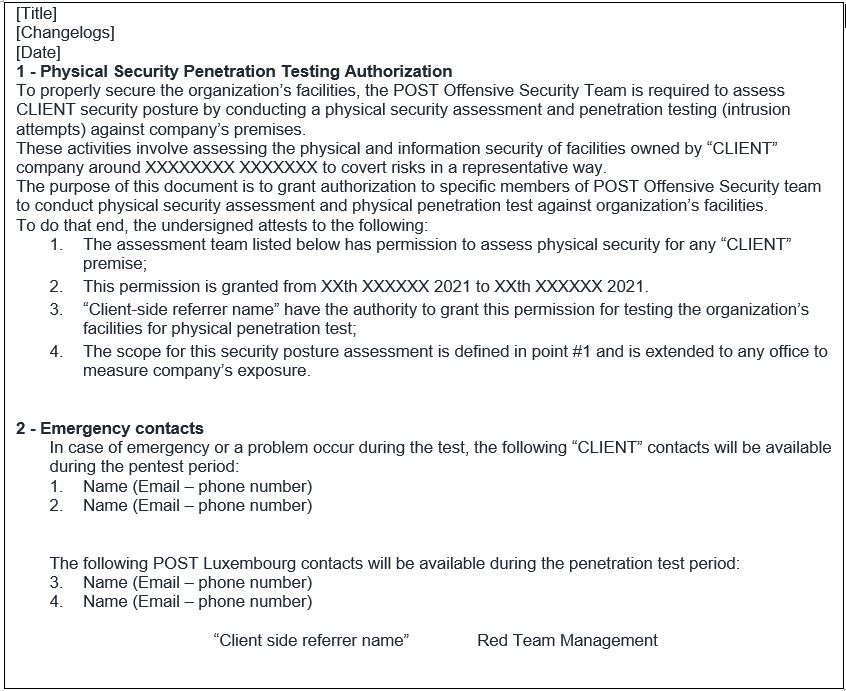

Sobald all diese Schritte festgelegt sind, wird ein „Freibrief“ sowohl vom Leiter des roten Teams als auch vom Kunden unterzeichnet, um sicherzustellen, dass Mitglieder des roten Teams durch ein rechtliches Dokument abgesichert sind, falls sie ertappt werden.

Dieses Dokument sollte für jeden Einsatz vor Ort mitgebracht werden, um Probleme zu vermeiden, und ist wie folgt aufgebaut:

Sobald alle Dokumente unterzeichnet, die Einsatzregeln festgelegt, die beiderseitigen Ziele vereinbart und die Rollen und Zuständigkeiten klar definiert sind, kann die Übung gemäß den vorher festgelegten Bedingungen beginnen.

Bedrohungsanalysen und -szenarien (TIBER-EU 8)

Zu Beginn der Übung müssen wir zunächst die tatsächliche Angriffsfläche anhand von Informationen über die geopolitischen und kriminellen Bedrohungen für die wichtigsten Einrichtungen im Zielsektor ermitteln.

Dazu gehört eine Beschreibung ihrer Motive/Vorgehensweise und der Taktiken, Techniken und Verfahren (TTP), die sie bei ihren Angriffen einsetzen.

Die laufenden Kampagnen und Vorfälle zeigen, dass das Hauptmotiv immer noch Geld ist.

In Luxemburg beispielsweise wurden die wichtigsten Vorfälle in mehrere Teile aufgeteilt, wie z. B.:

- Physische Angriffe (Sprengversuche bei Bankautomaten im ganzen Land und interne Bedrohung);

- Phishing-Kampagne gegen Benutzer, um an sensible Daten zu gelangen;

- Interner bedrohungsbasierter Verstoß;

- Von Menschen gesteuerte Ransomware-Kampagne, die Phishing als ersten Angriffsvektor nutzt (z. B: Ryuk – vollständige Analyse)

Nach der Identifizierung der Hauptbedrohung begannen die Mitglieder des roten Teams mit den OSINT- und Aufklärungsphasen.

Diese Schritte, die reale Risiken beinhalten, ermöglichen die Entwicklung von Szenarien für Vertreter, die in den nächsten Phasen ausgeführt werden, die wichtigsten Risiken für die Infrastruktur des KUNDEN abdecken und einen hohen Mehrwert bieten.

In der letzten Phase dieses Teils werden die verfügbaren Szenarien definiert, die das rote Team bei der Umsetzung verwenden wird, und jede zuvor definierte Flagge wird mit dem wertvollsten Ansatz validiert – denn wir lieben Herausforderungen ?.

Ausführung des roten Teams (TIBER-EU 9.0)

ES GEHT LOS! Jetzt wird‘s lustig!

Nachfolgend eine kurze Auflistung des Szenarios, das wir für unser Ziel verwenden wollten und in unserer Serie „Analyse einer Red-Team-Übung“ detailliert beschrieben wird.

Szenario 1: Der USB-Dropping-Ansatz

Das USB-Dropping-Szenario wurde entworfen, weil der Parkplatz öffentlich zugänglich und USB-Dropping ein häufig genutzter Angriffsvektor ist.

Damit lässt sich die Sicherheit und „Härtung“ von gebrauchten Laptops testen, aber auch das Sicherheitsbewusstsein der Mitarbeiter selbst und die Richtlinien für den Fall, dass ein solches Ereignis eintritt und der IT-Sicherheitsabteilung gemeldet wird.

Um einen erfolgreichen USB-Dropping-Angriff durchzuführen, mussten wir ihn für die Mitarbeiter des Kunden glaubhaft erscheinen lassen, was mehrere Schritte erforderte:

- Ein realistisches Angriffsszenario;

- Eine unentdeckte proxy-fähige Payload zur Umgehung von AV/EDR/AMSI usw.;

- Einen automatischen Persistenzmechanismus;

- Eine gefälschte Webseite aufgrund unseres geplanten Handelns;

- Einen Trick, um Mitarbeiter dazu zu bringen, auf einen Link zu klicken und unseren Dropper auszuführen.

Szenario 2: Hinzufügen eines Raspberry-Geräts

Ein Raspberry-Gerät mit angeschlossenem 4G-Modem, das die Fernsteuerung des Geräts ermöglicht, ohne dass man für den Betrieb in der Nähe sein muss. Dieses Gerät wird mit einem Arbeitsplatz im Erdgeschoss verbunden.

Dieses Szenario wurde dank unserer anfänglichen physischen Erkundung entwickelt, deren Ziel es war, Zugang zum Netzwerk zu erhalten.

Szenario 3: Gezielte Phishing-Kampagne (simuliert)

Wie im Abschnitt über die Übungsvorbereitung angegeben, sind Phishing-Kampagnen von dieser Übung ausgeschlossen.

Da dieser Angriffsvektor jedoch ein breites Spektrum darstellt und in der Praxis aktiv genutzt wird, empfahl das Red Team von DEEP, zumindest eine erfolgreich durchgeführte Kampagne zu simulieren, um die gesamte Kette zu bewerten und das Risiko bestmöglich abzudecken und dieser Übung einen größeren Mehrwert zu verleihen, indem Folgendes geprüft wird:

- Die Wirksamkeit der E-Mail-Gateway-Filterung;

- Ob ein Angreifer Code auf einem Standard-Arbeitsplatzrechner ausführen kann (Härtung);

- Die AV/EDR-Auflösungslimits;

- Die Fähigkeit des ausgeführten Schadcodes, sich über die Web-Gateway-Richtlinien (Proxy) mit dem Internet zu verbinden;

- Die Alarmierung und, im Falle eines Alarms, die Reaktionen und Prozesse vor Ort – Reaktion auf einen Vorfall;

- Das Risiko für den KUNDEN, durch diesen Angriffsvektor kompromittiert zu werden.

Szenario 4: Physisches Eindringen in die Firmenzentrale

Während der Erkundungsphase wurden mehrere Wege zu den festgelegten Zielen ermittelt.

Auf dieser Grundlage begannen wir, uns durch mehrere kurze Einbrüche vorzubereiten, um an verschiedene Informationen zu gelangen:

- Überprüfung der Kameraüberwachung;

- Marke des Ausweislesesystems und verwendeter Kartentyp;

- Art der verwendeten Schlösser und Türen (lässt sich das Schloss leicht knacken? Können wir diese Tür mit einem Türöffnungswerkzeug öffnen?);

- Analyse der Gebäudekonfiguration und ihrer potenziellen Schwachstellen. Für den Zugang zu den oberen Stockwerken ist ein Ausweis erforderlich. Gibt es Zugangspunkte, die den Zugang zu einem bestimmten Stockwerk ermöglichen, ohne dass man mehrere Türen passieren muss?

- Bevorzugte Zeit für Einbrüche, insbesondere wegen der COVID-19-Situation, die die Gewohnheiten der Menschen ein wenig durcheinander bringt.

All diese Informationen sind wichtig, denn sie ermöglichen es uns, die Werkzeuge zu antizipieren, die wir am Tag des physischen Einbruchs benötigen.

Teaser-Ende

Dieses erste Kapitel endet hier, aber bleiben Sie dran: Da Sie nun alle Informationen haben, um zu verstehen, warum wir die jeweiligen Techniken verwendet haben, werden die folgenden Kapitel die einzelnen technischen Schritte beschreiben, mit denen wir die Aufgaben gelöst und die Ziele erreicht haben.

Wir hoffen, dass Ihnen diese Artikelserie gefällt. Auf bald in Kapitel 2:

Szenario 1: Der USB-Dropping-Ansatz

Kontakt

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Einen Experten kontaktieren

Unsere Experten beantworten Ihre Fragen

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Weitere Artikel aus der Kategorie Sicherheit

DDoS-Angriffe in Luxemburg – Statistiken 2025

Erhalten Sie monatliche Statistiken zu volumetrischen DDoS-Angriffen in Luxemburg im Jahr 2025, bereitgestellt von DEEP. Analysen zu Angriffstypen, Dauer und Trends zur Stärkung Ihrer Cybersicherheit.

Veröffentlicht am

31 März 2025

DDoS-Angriffe in Luxemburg im Jahr 2024

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2024 in Luxemburg entdeckt hat.

Veröffentlicht am

31 März 2024

DDoS-Angriffe in Luxemburg im Jahr 2023

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2023 in Luxemburg entdeckt hat.

Veröffentlicht am

15 Februar 2023