Anatomie d'un exercice Red Team - Chapitre 1 - DEEP

Remarque importante avant de commencer : les différentes phases ne sont pas entièrement détaillées, les informations fournies ici permettent d'illustrer le contexte et de fournir une meilleure compréhension du récit, certains détails sont manquants - nous nous en excusons.

De quoi parle-t-on ? (introduction au Red Teaming)

Un engagement Red Team peut être décrit brièvement comme une simulation d'attaque ciblée en situation réelle.

En tant qu'acteur de la menace, il utilise une approche mixte faisant appel à l'ingénierie sociale, aux techniques d'intrusion physique, aux tests d'intrusion ciblant des applications/réseaux, aux campagnes de phishing ciblées... simultanément pour atteindre certains objectifs prédéfinis.

Son objectif consiste à révéler les possibilités réelles pour les assaillants externes d'être en mesure de compromettre tous les aspects de votre organisation en s'accordant un accès non autorisé (virtuel et/ou physique) à votre infrastructure. Cela leur permet de récupérer des informations sensibles qui pourraient conduire à des violations de données, à une compromission totale du système/réseau et plus encore.

L'engagement Red Team est une simulation d'attaque menée par des experts hautement qualifiés dans plusieurs domaines qui requièrent des compétences spécifiques dans le but de :

- Identifier les faiblesses exploitables et leurs impacts associés (physiques, matériels, logiciels, humains, politiques...) ;

- Avoir une meilleure compréhension du chemin/scénario qu'un assaillant peut utiliser pour cibler votre entreprise afin d'éviter que cela ne se produise ;

- Obtenir une compréhension réaliste de l'exposition aux risques de votre organisation ;

- Mesurer vos capacités de réponse aux incidents et les politiques mises en place pour traiter les risques de manière efficace ;

- Remettre en question les processus en place en termes de gestion de crise, de gestion des correctifs, d'efficacité des politiques de mot de passe (en cas de vol d'identifiants par exemple), etc. ;

- Établir un plan de remédiation et atténuer toutes les failles de sécurité identifiées avant qu'il ne soit trop tard ;

- ... et protéger vos activités !

Il diffère réellement du test d'intrusion dans le sens où cette approche n'est pas basée sur le scope, mais sur des « trophées », c'est-à-dire des objectifs (à atteindre) qui sont définis avant le début du test, lors d'une réunion de pré-engagement.

En Europe, un cadre répondant au nom de « TIBER-EU » a été publié par la BCE et fournit une base très utile et bien structurée en termes de méthodologie, d'attentes, de philosophie et de livrables à produire.

Le cadre TIBER-EU est décrit comme suit :

« Les tests TIBER-EU imitent les tactiques, techniques et procédures d'assaillants réels, sur la base de renseignements sur les menaces.

Ils sont conçus sur mesure pour simuler une attaque dirigée contre les fonctions critiques d'une entité et ses systèmes sous-jacents, c'est-à-dire son personnel, ses processus et ses technologies.

Le résultat n'est pas un succès ou un échec ; au contraire, le test est destiné à révéler les forces et les faiblesses de l'entité testée, lui permettant d'atteindre un niveau plus élevé de cybermaturité. »

Réf. : https://www.ecb.europa.eu/paym/cyber-resilience/tiber-eu/html/index.en.html

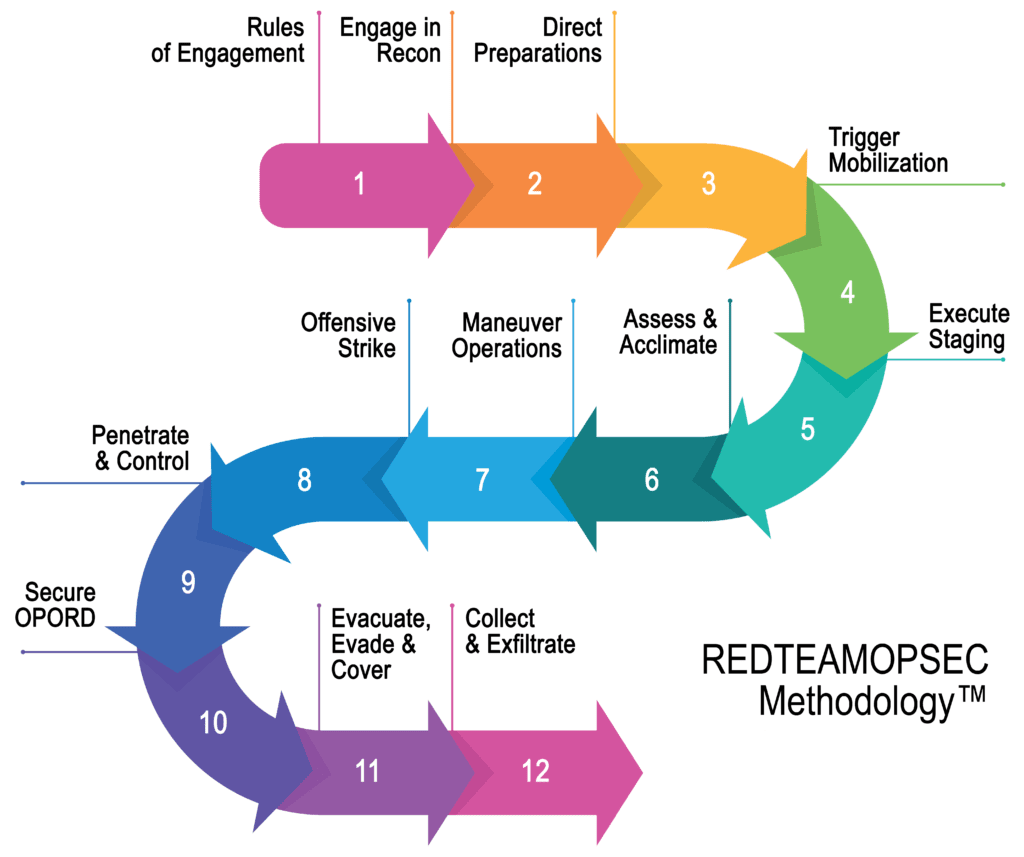

Pour aller plus loin en termes de méthodologie et de cadre applicables, nous pouvons également mentionner le cadre bien connu mais si utile de MITRE ATT&CK pour tout aspect informatique ou la formidable méthodologie RedTeamOPSEC pour les tests d'intrusion physique.

Au Luxembourg, l'autorité de tutelle du secteur financier (CSSF) encourage elle-même les sociétés financières (même si le Red Teaming n'est pas réservé à la finance) à passer à ce mode réaliste dans sa Circ. 20/750 -chap. 3.4.6 :

« Par exemple, les établissements financiers peuvent mener des analyses des écarts par rapport aux normes de sécurité de l’information, des examens de conformité, des audits internes et externes sur les systèmes d’information ou des examens de la sécurité physique. En outre, l’établissement concerné devrait envisager de bonnes pratiques telles que l’examen des codes sources, l’évaluation des vulnérabilités, des tests d’intrusion et des simulations de cyber-attaques avec équipe adverse (dite « rouge »). »

Réf. : https://www.cssf.lu/wp-content/uploads/cssf20_750.pdf

Entrer dans le jeu

Sur cette base, nous pouvons définir les principales phases de l'exercice Red Team comme suit - étant donné que nous nous concentrons sur la partie technique, nous avons volontairement omis la « phase de clôture » :

Aperçu et phase de préparation (TIBER-EU 7)

Durant cette phase, les rôles et responsabilités de la « white team » et de la « red team » seront clairement définis afin d'éviter tout malentendu et les informations de contact seront échangées afin de permettre une parfaite communication durant la mission.

La deuxième phase consiste à définir les deux trophées - qui ne doivent pas être centrés sur la partie informatique - et les règles d'engagement. Dans notre cas, cela pourrait être défini (exemple) comme suit :

Règles d'engagement

- Les campagnes de phishing à grande échelle sont interdites, le test sera exécuté sous contrôle mais en mode réaliste ;

- L'ingénierie sociale est limitée :

- Il est interdit d'utiliser l'ingénierie sociale contre des employés de l'entreprise pour obtenir un accès direct au réseau ou aux données, par exemple en tant qu'auditeur ou nouvel employé ;

- Il est interdit de manipuler les gens de manière à obtenir directement le « trophée » (ex. : « pouvez-vous ouvrir cette porte s'il vous plaît ? » pour accéder à un bureau spécifique contenant le trophée, etc.) ;

- Toutefois, l'ingénierie sociale pour accéder au bâtiment lui-même est autorisée, bien entendu ;

- Chaque trophée est considéré comme remporté si le but est atteint sans détection (physique ou logique) ;

Objectifs à atteindre (ou « trophées »)

- Trophée 1 : Objectif lié à la sécurité informatique

- Obtenir des privilèges « Enterprise Admin » au sein du réseau d'entreprise ;

- Trophée 2 : Objectif lié à l'activité

- Obtenir et exfiltrer une liste structurée de clients avec des données personnelles ;

- Trophée 3 : Scénario complet :

- Identifier les membres du Conseil d'administration ;

- Identifier l'emplacement de leur bureau ;

- Entrer dans le bureau ;

- Accéder à et/ou exfiltrer un document confidentiel ;

- Trophée 4 : Scénario complet

- Entrer dans le centre de données principal ;

- Entrer dans la zone des racks de serveurs ;

- Déposer un dispositif malveillant pour éprouver les capacités de persistance et accéder aux données de l'infrastructure sans être détecté.

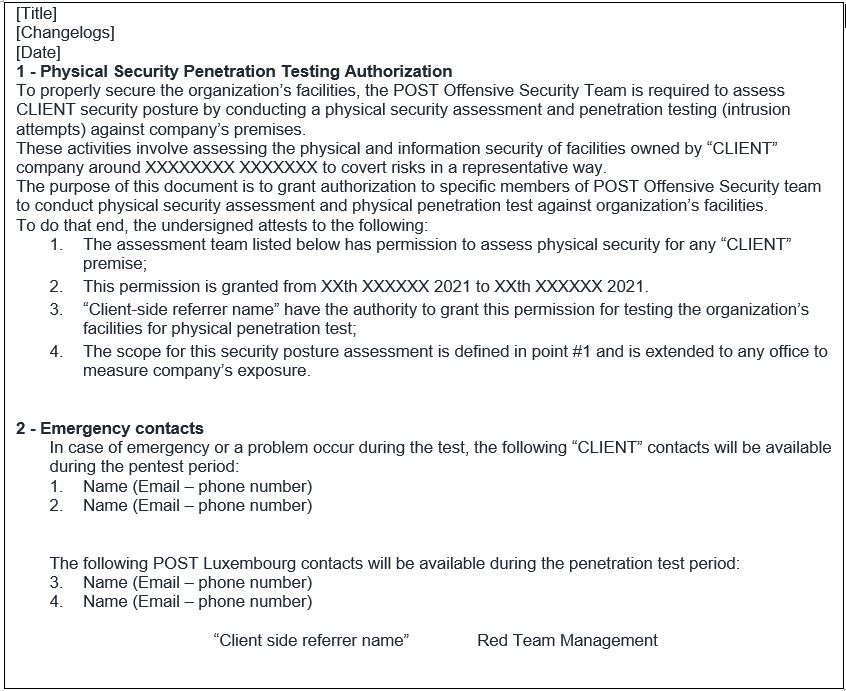

Une fois toutes ces étapes définies, une lettre de « sortie de prison » est signée par le responsable de la Red Team et le client afin de garantir que s'ils sont appréhendés, les membres de la Read Team sont bien couverts par un document juridique.

Ce document doit être apporté pour chaque opération sur site afin d'éviter tout problème et est structuré comme suit :

Une fois que tous les documents ont été signés, que les règles d'engagement ont été définies, que les objectifs ont été acceptés par les deux parties et que les rôles et responsabilités sont clairement énoncés, l'exercice peut commencer selon les conditions prédéfinies.

Renseignements sur les menaces et définition de scénarios (TIBER-EU 8)

Une fois que l'exercice commence, nous devons d'abord identifier la surface d'attaque réelle en analysant les informations sur les menaces géopolitiques et criminelles qui pèsent sur les institutions clés du secteur ciblé.

Cela implique une description des motivations/modus operandi, et des tactiques, techniques et procédures (TTP) utilisés pour perpétrer une attaque.

Les campagnes et incidents repérés démontrent que la principale motivation reste l'argent.

Ainsi, au Luxembourg, les incidents majeurs ont été divisés en plusieurs catégories, à savoir :

- Attaque physique (explosifs contre les Bancomats dans tout le pays et menace interne) ;

- Campagne de phishing ciblant les utilisateurs afin d'obtenir des informations sensibles ;

- Violation basée sur une menace interne ;

- Campagne de ransomware menée par un humain utilisant le phishing comme vecteur d'attaque initial (ex. : Ryuk - analyse complète)

Après avoir identifié la principale menace, les opérateurs de la Red Team ont démarré l'OSINT et les phases de reconnaissance.

Ces étapes, combinées à des risques réels, permettront de développer des scénarios de représentants à exécuter dans les phases suivantes, couvrant l'exposition aux risques majeurs pour l'infrastructure du CLIENT, apportant ainsi une réelle valeur ajoutée.

La dernière phase de cette partie consiste à définir les scénarios disponibles que la Red Team utilisera afin d'accomplir la mission et à valider chaque trophée défini précédemment en utilisant l'approche la plus valable car, vous le savez, nous aimons les défis ?.

Exécution par la Red Team (TIBER-EU 9.0)

NOUS Y VOILÀ ! Que la fête commence !

Voici la liste succincte des scénarios que nous avons prévu d'utiliser pour pwner notre cible et qui seront détaillés dans notre série « Analyse d'un exercice Red Team ».

Scénario 1 : L'approche de l'abandon d'une clé USB

Le scénario d'abandon d'une clé USB a été défini précédemment sur la base du fait que le parking est ouvert au public et que l'abandon d'une clé USB est un vecteur d'attaque couramment utilisé.

Il permet de tester la sécurité et le durcissement des ordinateurs portables utilisés, mais aussi la sensibilisation à la sécurité des employés eux-mêmes et les politiques en cas d'incident signalé au service de sécurité informatique.

Pour réussir une attaque par abandon de clé USB, nous devions la rendre légitime pour les employés du client, ce qui a nécessité plusieurs étapes :

- Un scénario d'attaque réaliste ;

- Une charge utile proxy non détectée pour l'évasion AV/EDR/AMSI etc. ;

- Un mécanisme de persistance automatique ;

- Un faux site web en raison de ce que nous avions prévu de faire ;

- Un moyen de tromper les employés afin de les faire cliquer sur un lien et exécuter notre dropper.

Scénario 2 : Ajout d'un dispositif Raspberry

Un dispositif Raspberry comprenant un modem 4G connecté permettant de contrôler à distance le dispositif sans avoir besoin d'être à proximité pour le fonctionnement, celui-ci sera branché sur un bureau au rez-de-chaussée.

Ce scénario a été développé suite à notre reconnaissance physique initiale, l'objectif étant d'obtenir un accès au réseau.

Scénario 3 : Campagne de phishing ciblée (simulée)

Les campagnes de phishing ont été exclues de cet exercice comme défini dans la partie pré-engagement.

Toutefois, étant donné que ce vecteur d'attaque représente un point d'entrée important qui est activement exploité dans le monde réel, la Red Team de DEEP a recommandé de simuler, au minimum, une campagne exécutée avec succès afin d'évaluer l'ensemble de la chaîne et de couvrir le risque de la meilleure façon possible et d'apporter une valeur ajoutée supplémentaire à cet exercice en testant :

- l'efficacité du filtrage des passerelles de messagerie ;

- la possibilité pour un assaillant d'exécuter du code sur un poste de travail standard (durcissement) ;

- les limites de la solution AV/EDR ;

- la possibilité pour le code malveillant exécuté de se connecter à Internet par le biais des politiques de passerelle Web (proxy) ;

- le système d'alerte et en cas d'alerte, les réactions et processus en place - la réponse à l'incident ;

- l'exposition au risque pour le CLIENT d'être compromis par ce vecteur d'attaque.

Scénario 4 : Intrusion physique au siège

Au cours de la phase de reconnaissance, plusieurs voies d'accès à nos objectifs définis ont été identifiées.

Sur cette base, nous avons commencé à nous préparer en effectuant plusieurs courtes intrusions afin d'obtenir plusieurs informations :

- Vérification de la couverture caméra ;

- Marque du système de lecture de badges et type de carte utilisé ;

- Types de serrures et de portes utilisées (peut-on les forcer facilement ? Peut-on ouvrir cette porte avec un outil de porte claquée ?) ;

- Analyse de la configuration du bâtiment et de ses failles potentielles. Étant donné qu'un badge est nécessaire pour accéder aux étages supérieurs, existe-t-il des points d'accès qui permettent d'accéder à un étage spécifique sans avoir à passer par plusieurs portes ?

- Heures privilégiées pour l'intrusion, notamment eu égard à la situation COVID qui perturbe un peu le comportement des employés.

Toutes ces informations sont importantes car elles nous permettent de préparer les outils pour la phase d'intrusion physique.

Fin du teasing

Ce premier chapitre se termine ici, mais continuez de nous suivre : puisque vous avez maintenant toutes les informations nécessaires pour comprendre pourquoi et comment nous avons utilisé telle ou telle technique, les chapitres suivants décriront chaque étape technique que nous avons utilisée pour accomplir les tâches et atteindre les différents objectifs !

Nous espérons que vous apprécierez cette série d'articles et nous vous donnons rendez-vous au Chapitre 2 :

Scénario 1 : L'approche de l'abandon d'une clé USB

Nous contacter

Vous avez des questions sur un article ? Besoin de conseils pour trouver la solution qui répondra à vos problématiques ICT ?

Contacter un expert

Nos experts répondent à vos questions

Des questions sur un article ? Besoin de conseils pour trouver la solution qui répondra à vos problématiques ICT ?

Autres articles de la catégorie Cybersécurité

Statistiques des attaques DDoS au Luxembourg en 2025

Découvrez les données mensuelles sur les attaques DDoS volumétriques détectées au Luxembourg en 2025 par DEEP. Analyse des types d'attaques, durées et tendances pour renforcer votre cybersécurité.

Publié le

31 mars 2025

Attaques DDoS au Luxembourg en 2024

Découvrez les statistiques des attaques DDoS détectées au Luxembourg en 2024 par POST Cyberforce.

Publié le

31 mars 2024

Attaques DDoS au Luxembourg en 2023

Découvrez les statistiques des attaques DDoS détectées au Luxembourg en 2023 par POST Cyberforce.

Publié le

15 février 2023