Accueil - DEEP

Unlocking your capacity to navigate and deeply explore the digital era

PRESSEMITTEILUNG

DEEP kündigt die Entwicklung einer souveränen Cloud in Luxemburg in Zusammenarbeit mit OVHcloud an

Entdecken Sie unsere Flaggschiff-Lösungen

Azure Public Cloud

Unsere Experten begleiten Sie bei der Migration Ihrer Infrastruktur in die öffentliche Cloud Microsoft Azure.

Die Lösung entdecken

Sovereign Cloud

Die luxemburgische Cloud, die den spezifischen Gesetzen und Vorschriften entspricht.

Die Lösung entdecken

Cyber-Resilienz

Verwandeln Sie Ihre Herausforderungen im Bereich der Cyber-Resilienz in einen Wettbewerbsvorteil: Krisen zu antizipieren, sich zu schützen, sie zu erkennen und darauf vorbereitet zu sein, auf sie zu reagieren, ist für alle Unternehmen eine wichtige geschäftliche Herausforderung.

Die Lösung entdecken

Data Intelligence

Vereinfachen Sie die Analyse Ihrer Daten und erhöhen Sie das Potenzial Ihres Unternehmens.

Die Lösung entdeckenKleine & mittlere Unternehmen

Unabhängig von der Größe Ihres Unternehmens, profitieren Sie von IT- und Telekommunikationslösungen, die auf Ihr Profil und die Bedürfnisse Ihres Unternehmens zugeschnitten sind.

Bank & Versicherung

Von Luxemburg aus, einem Finanzplatz mit globaler Ausstrahlung, hat DEEP eine einzigartige Expertise in der Verwaltung von IT-Ressourcen und der digitalen Transformation von Akteuren im Finanz- und Versicherungssektor entwickelt.

Industrie, Transport, Handel & Logistik

Die Teams von DEEP helfen Ihnen durch die Verwaltung und Sicherung Ihrer digitalen Vermögenswerte, Ihre Widerstandsfähigkeit zu stärken. Wir begleiten Sie bei der Aufwertung Ihrer Daten, damit Sie neue Möglichkeiten in Betracht ziehen können.

Europäische & internationale Institutionen

Luxemburg ist die Hauptstadt Europas und beherbergt viele internationale Institutionen und deren Informationssysteme.

Santé

DEEP unterstützt die Akteure des Sektors bei ihrer digitalen Transformation sowie bei der Verwaltung ihrer IT-Ressourcen und bietet ihnen sichere Lösungen mit starken Garantien für den Schutz der Gesundheitsdaten und die Verfügbarkeit der Dienste.

Services & Utilities

Les équipes de DEEP, intégrant une large palette de compétences numériques, accompagnent les entreprises du secteur privé actives dans le domaine des services ou dans la distribution de l’électricité, du gaz ou de l’eau afin de leur permettre de se transformer et de gagner en efficacité.

Öffentliche Institutionen

DEEP garantiert den Zugang zu digitalen Diensten für alle, die Effizienz zu steigern und die Erwartungen der Bürger besser zu erfüllen, indem es innovative Lösungen umsetzt und gleichzeitig die Vertraulichkeit der Daten sicherstellt.

Sich für den Newsletter anmelden

Erhalten Sie jeden Monat unseren Newsletter mit Trends, Tipps und technologischen Neuheiten für Ihr Unternehmen.

Unsere neuesten Artikel

Mit diesen Artikeln geben Ihnen die Experten von DEEP Hilfestellung bei der Auswahl der Lösungen, die Ihre Anforderungen erfüllen. Lesen Sie jede Woche aktuelle Nachrichten und Markttendenzen, Statistiken und Tipps.

Über uns

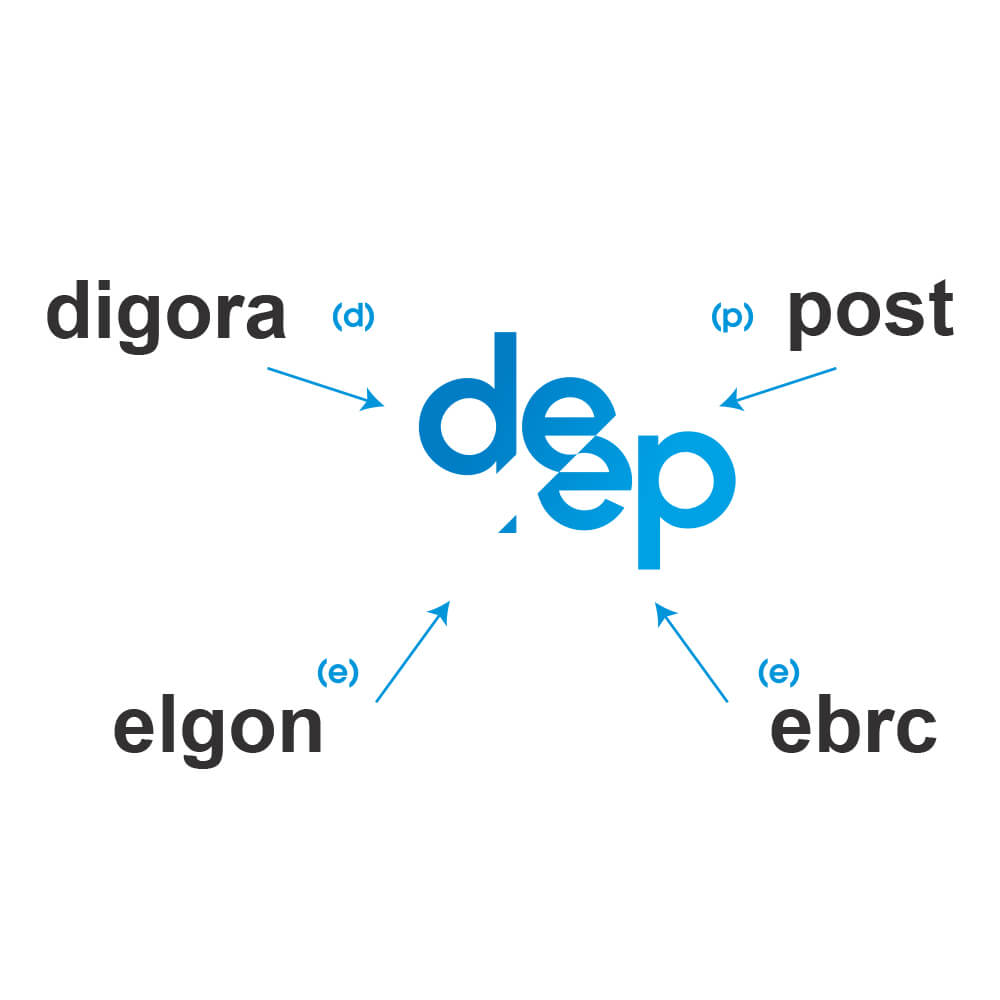

Mit DEEP (Digora, EBRC, Elgon, POST Telecom) haben Sie direkten Zugang zu allen Fachkenntnissen, die Sie benötigen, um Ihre digitalen Umgebungen zu implementieren, zu verwalten und umzugestalten, um Innovationen voranzutreiben und Ihre Ziele zu unterstützen. Vertiefen Sie Ihre digitale Kompetenz und erkunden Sie die Möglichkeiten der Technologie, um Ihre Grenzen zu erweitern und sich weiterzuentwickeln.

Haben Sie weitere Fragen?

Kontaktieren Sie uns kostenlos unter 8002 4000 oder +352 2424 4000 von Montag bis Freitag von 8:00 bis 18:00 Uhr.