Sécurité Telecom - DEEP

Sécurité Telecom

Découvrez nos solutions Telecom Intrusion Detection System (TIDS) et Telecom Security Scanner (TSS). Des solutions développées par un opérateur télécom pour des opérateurs télécoms.

Idéal pour :

Telecom Intrusion Detection System

Une solution innovante qui associe détection avancée, renseignement sur les menaces, automatisation et flexibilité afin de défendre les actifs critiques du réseau central.

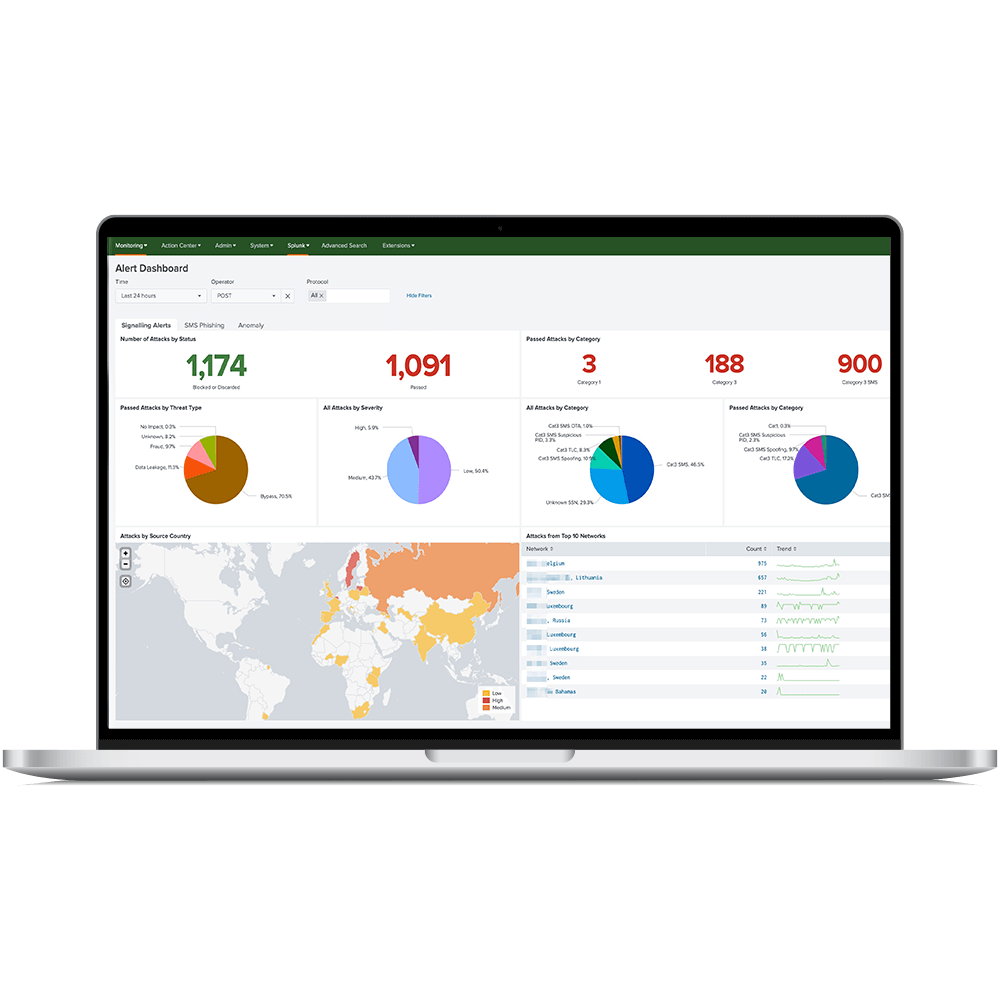

Votre analyse quotidienne des menaces en quelques secondes

Vous enquêtez sur des attaques de type suivi de localisation ou interception d'appels ? TIDS vise à identifier rapidement l'auteur de la menace ainsi que l'abonné ciblé et à analyser les tactiques et les techniques utilisées pour attaquer votre réseau de signalisation.

Reprendre le contrôle sur les menaces de signalisation

Détection avancée

Grâce à un vaste ensemble de règles et à des modèles d'IA/apprentissage automatique, TIDS met en lumière l'inattendu en suivant chaque message de signalisation afin de détecter de nouveaux schémas d'attaque.

Renseignements sur les menaces

Qu'il s'agisse de sociétés de surveillance ou d'agences gouvernementales, les auteurs de menaces doivent être suivis, identifiés et contrés rapidement.

Smishing

Le phishing et la propagation de malware par SMS sont devenus la norme pour duper les abonnés et voler des informations sensibles.

Attaques inter-protocoles

Les assaillants utilisent souvent plusieurs protocoles, passant de SS7 à Diameter en quelques secondes. L'identification des attaques inter-protocoles permet de détecter plus rapidement les menaces.

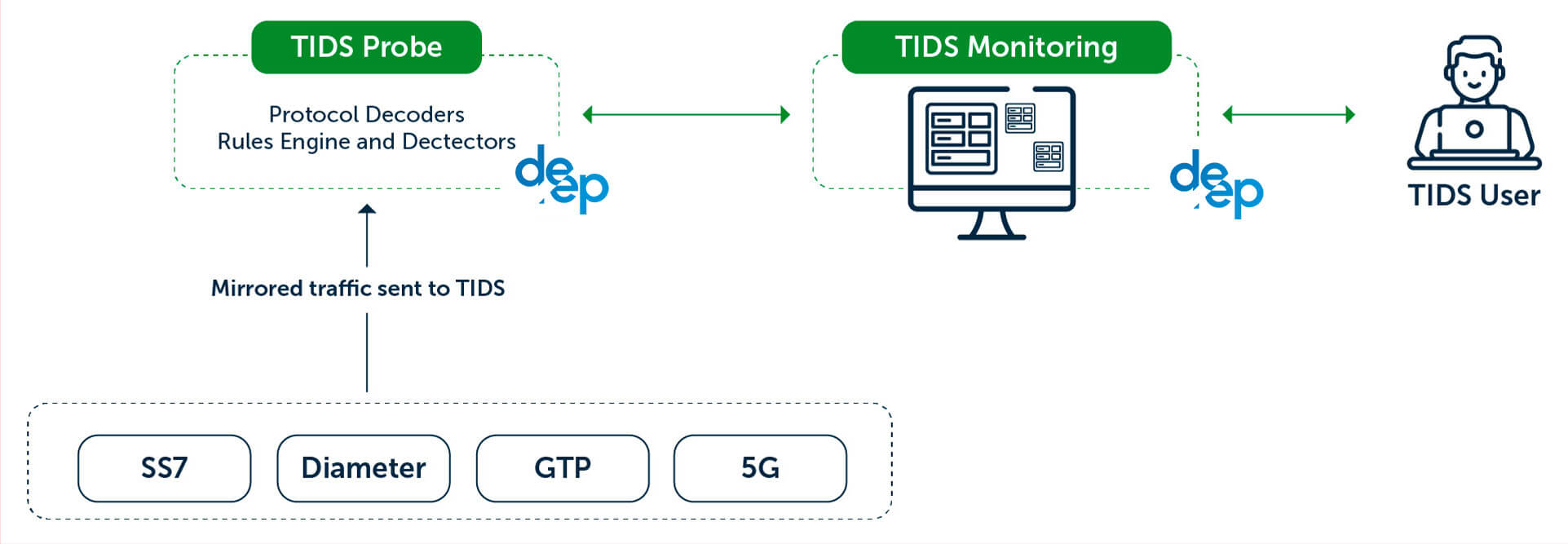

Intégration de TIDS dans votre réseau

TIDS est une solution logicielle complète qui agrège le trafic en miroir à partir de différents points du réseau afin d'assurer une visibilité à 360°.

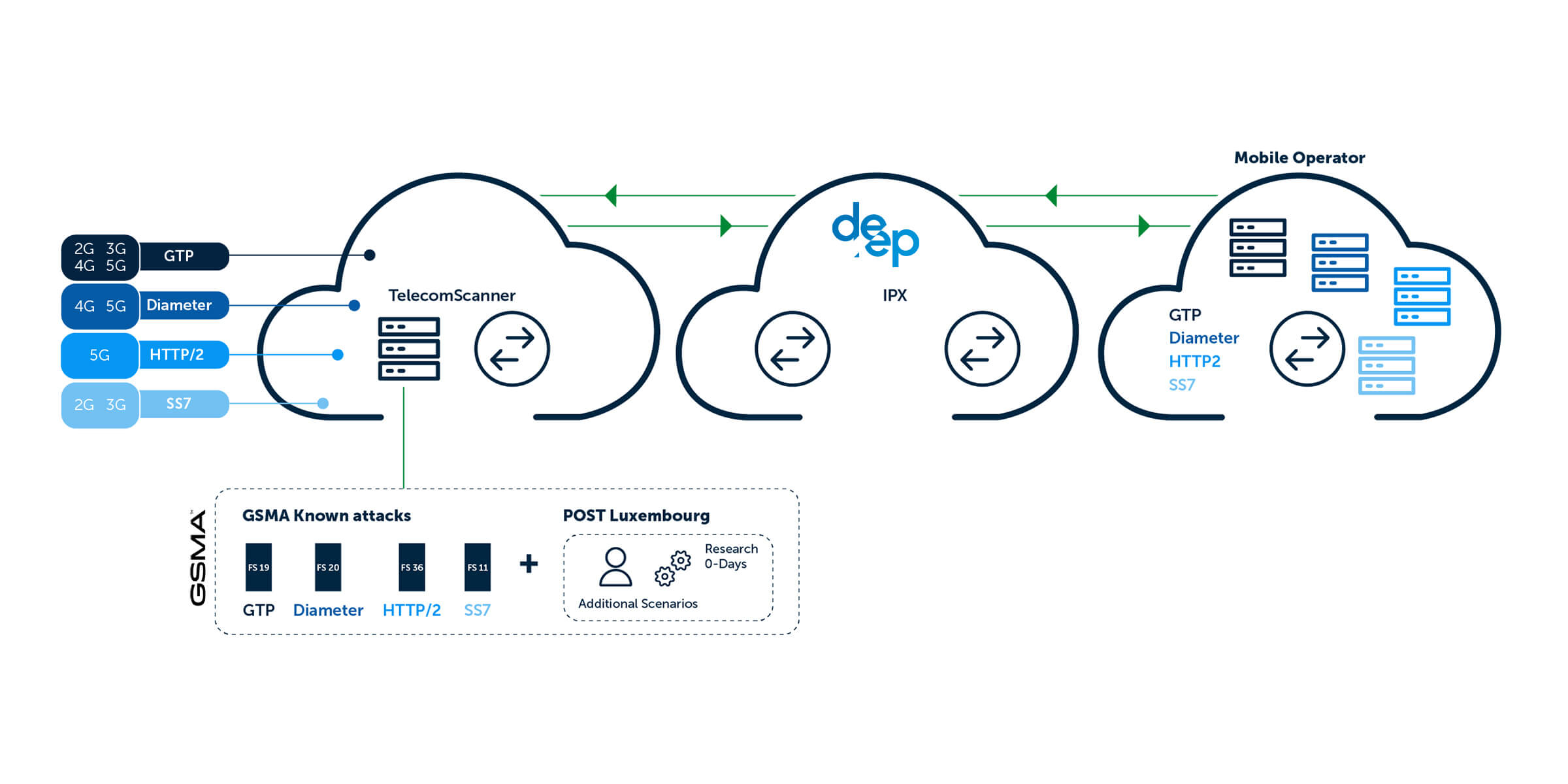

Telecom Security Scanner

La meilleure défense est l'attaque : en adoptant l'état d'esprit des assaillants, nous sommes en mesure d'identifier de nouvelles vulnérabilités via un scénario d'attaque réelle ciblant le réseau mobile central d'opérateurs de téléphonie mobile du monde entier. L'ORM peut ainsi comprendre ses faiblesses et y remédier avant que des personnes malveillantes ne les exploitent.

Attaque toutes les technologies, de la 2G à la 5G

Un système de sécurité des télécommunications créé par un opérateur de télécommunications pour les opérateurs de télécommunications

SS7

signalisation 2G/3G, les ORM peuvent être victimes d'abus tels que l'interception, la localisation, la fraude ou le contournement

Diameter

signalisation 4G, les ORM peuvent être victimes d'abus tels que l'interception, la localisation ou le contournement

GTP-C

de la 2G à la 4G, les ORM peuvent être victimes d'abus tels que le déni de service, la collecte de données, l'exploitation de l'infrastructure et des serveurs DNS

5GC

la 5GC apporte une sécurité accrue mais reste vulnérable à de nombreuses menaces

Configuration de TSS pour attaquer votre réseau

Toutes nos attaques sont lancées depuis le Luxembourg à partir de nœuds connectés au réseau de signalisation de production de POST Luxembourg, qui touche plus de 400 opérateurs dans le monde.

Vous avez des questions ?

Contactez-nous gratuitement au 8002 4000 ou au +352 2424 4000 depuis l'étranger, du lundi au vendredi de 8h à 18h.

Qui sommes-nous ?

Découvrez DEEP, votre partenaire unique pour votre transformation digitale.